import AffiliateButton from ’../../components/AffiliateButton.tsx’;

前言

本文是 Android 逆向工程实战 的进阶篇,将深入讲解更高级的技术:Frida 动态 Hook 和 签名校验绕过。

声明:本文仅供安全研究和教育目的。请勿将相关技术用于非法用途。

核心工具链

| 工具 | 功能 | 使用场景 |

|---|---|---|

| Jadx | 反编译 APK 为 Java 伪代码 | 静态分析,定位关键函数 |

| Frida | 动态 Hook 框架 | 运行时修改函数行为 |

| MT 管理器 | APK 编辑与签名 | 修改 Smali 代码并重打包 |

| NP 管理器 | 自动去签名校验 | 处理常见签名保护 |

| IDA Pro | SO 库反汇编 | 分析 Native 层保护 |

技能要求

在开始之前,你应该具备:

| 技能 | 要求程度 |

|---|---|

| Java 基础 | ⭐⭐⭐ 必须 |

| Smali 语法 | ⭐⭐ 了解 |

| 命令行操作 | ⭐⭐ 熟悉 |

| Android 开发 | ⭐ 有帮助 |

如果你是零基础,建议先阅读 入门篇。

第一部分:Frida 动态 Hook

什么是 Frida?

Frida 是一个动态代码插桩工具,允许你在不修改 APK的情况下:

- 拦截和修改函数调用

- 查看函数参数和返回值

- 实时验证破解思路

为什么先用 Frida?

| 方法 | 优点 | 缺点 |

|---|---|---|

| 直接改 APK | 永久生效 | 修改后需重签名,可能触发保护 |

| Frida Hook | 无需修改包体,快速验证 | 每次需要运行 Frida 服务 |

最佳实践:先用 Frida 验证思路是否正确,确认后再修改 APK。

Frida 基本使用流程

步骤一:手机端安装 Frida Server

# 下载对应架构的 frida-server

adb push frida-server /data/local/tmp/

adb shell chmod +x /data/local/tmp/frida-server

adb shell /data/local/tmp/frida-server &

步骤二:编写 Hook 脚本

// hook_example.js

Java.perform(function() {

var TargetClass = Java.use("com.example.app.VipChecker");

TargetClass.isVip.implementation = function() {

console.log("isVip() called, returning true");

return true; // 强制返回 true

};

});

步骤三:运行 Hook

frida -U -f com.example.app -l hook_example.js

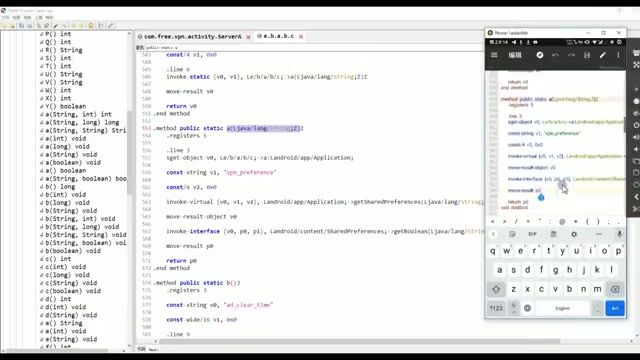

Frida 脚本运行中,成功 Hook 目标函数

Frida 脚本运行中,成功 Hook 目标函数

第二部分:静态分析与代码定位

使用 Jadx 反编译

- 打开 Jadx-GUI

- 导入目标 APK 文件

- 等待反编译完成

定位关键函数

技巧一:通过 UI 元素 ID 定位

- 使用 UI Automator 获取按钮的 resource-id

- 在 Jadx 中搜索该 ID

- 找到点击事件处理代码

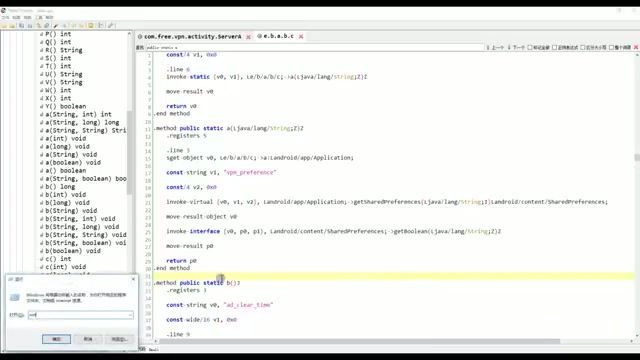

在 Jadx 中搜索 UI 元素 ID 定位代码位置

在 Jadx 中搜索 UI 元素 ID 定位代码位置

技巧二:通过关键字符串定位

搜索以下常见字符串:

"vip","premium","subscribe""isLogin","isPaid","isExpired"

第三部分:Smali 代码修改

什么是 Smali?

Smali 是 Android Dalvik 虚拟机的汇编语言。修改 APK 本质上是修改 Smali 代码。

常见修改模式

模式一:修改布尔返回值

# 原始代码:返回 false

const/4 v0, 0x0

return v0

# 修改后:返回 true

const/4 v0, 0x1

return v0

模式二:跳过判断逻辑

# 原始代码:条件跳转

if-eqz v0, :cond_0

# 修改后:无条件跳转(或删除)

goto :cond_0

使用 MT 管理器修改

- 打开 APK 文件

- 导航到目标 Smali 文件

- 找到关键代码位置

- 修改并保存

修改 Smali 代码中的返回值

修改 Smali 代码中的返回值

第四部分:签名校验绕过

为什么会遇到签名校验?

修改 APK 后必须重新签名,但新签名与原始签名不同。开发者通过检测签名变化来防止篡改。

签名校验的常见位置

| 位置 | 检测时机 | 绕过难度 |

|---|---|---|

| Application.onCreate() | 应用启动时 | ⭐⭐ 中等 |

| 关键功能入口 | 使用特定功能时 | ⭐⭐ 中等 |

| SO 库 (Native) | JNI 调用时 | ⭐⭐⭐ 较难 |

绕过策略

策略一:使用自动化工具

- MT 管理器(高级版)

- NP 管理器

- 核心破解插件

策略二:手动 Hook 签名获取函数

// 绕过 PackageManager 签名检查

var PackageManager = Java.use("android.content.pm.PackageManager");

var Signature = Java.use("android.content.pm.Signature");

// Hook getPackageInfo

策略三:分析 SO 库

当签名校验在 Native 层时,需要使用 IDA Pro 分析 SO 文件:

使用 IDA Pro 在 SO 库中寻找签名验证逻辑

使用 IDA Pro 在 SO 库中寻找签名验证逻辑

完整破解流程总结

1. Jadx 反编译 → 静态分析定位关键函数

↓

2. Frida Hook → 动态验证修改思路是否正确

↓

3. MT 管理器 → 修改 Smali 代码

↓

4. 重新签名 → 打包 APK

↓

5. 签名校验?→ 是 → 绕过签名校验

↓ 否

6. 安装测试 → 完成

常见问题

Q: 抓包修改和 APK 修改有什么区别?

| 方法 | 持久性 | 适用场景 |

|---|---|---|

| 抓包修改 | ❌ 关闭即失效 | 临时测试、分析协议 |

| APK 修改 | ✅ 永久生效 | 长期使用 |

Q: 修改后闪退怎么办?

常见原因:

- 签名校验 → 使用上述绕过策略

- 代码错误 → 检查 Smali 语法

- 完整性校验 → 寻找并移除校验代码

Q: 混淆代码看不懂?

- 使用 Frida 动态分析,观察函数行为

- 关注函数的输入输出,而非具体实现

- 多练习,积累经验

学习资源推荐

| 资源 | 类型 | 推荐度 |

|---|---|---|

| Frida 官方文档 | 文档 | ⭐⭐⭐⭐⭐ |

| 看雪论坛 | 社区 | ⭐⭐⭐⭐ |

| 吾爱破解 | 社区 | ⭐⭐⭐⭐ |

延伸阅读

视频来源

本文内容基于技术教程视频整理:

- 原视频:YouTube 观看

- 内容整理:BitzNet 团队

本文仅供安全研究和教育目的,请勿用于非法用途。